Kamēr Windows joprojām ir populārs uzbrukuma mērķis, pētnieki un hakeri turpinās dauzīt platformu, lai atklātu uzlabotas stratēģijas, lai grautu Microsoft aizsardzību.

Drošības josla ir daudz augstāka nekā agrāk, jo Microsoft operētājsistēmā Windows 10 ir pievienojis vairākus uzlabotus atvieglojumus, kas noņem visas uzbrukumu klases. Lai gan hakeri šī gada Black Hat konferencē ieradās bruņojušies ar sarežģītām ekspluatācijas metodēm, klusējot tika atzīts, ka veiksmīgas tehnikas izveide tagad ir daudz grūtāka ar Windows 10. Ielauzties sistēmā Windows, izmantojot OS ievainojamību, ir grūtāk, nekā tas bija pat pirms dažiem gadiem.

Izmantojiet iebūvētus antimalware rīkus

Microsoft ir izstrādājis antimalware scan interface (AMSI) rīkus, kas var noķert atmiņā ļaunprātīgus skriptus. Jebkura lietojumprogramma to var izsaukt, un jebkurš reģistrēts antimalware dzinējs var apstrādāt AMSI iesniegto saturu, sacīja Nikhal Mittal, iekļūšanas testētājs un NoSoSecure asociētais konsultants, viņa Black Hat sesijas apmeklētājiem. Windows Defender un AVG pašlaik izmanto AMSI, un tai vajadzētu kļūt plašāk pieņemtai.

"AMSI ir liels solis ceļā uz skriptu uzbrukumu bloķēšanu sistēmā Windows," sacīja Mitals.

Kibernoziedznieki arvien vairāk paļaujas uz skriptiem balstītiem uzbrukumiem, it īpaši tiem, kas veic kampaņas PowerShell. Organizācijām ir grūti atklāt uzbrukumus, izmantojot PowerShell, jo tos ir grūti atšķirt no likumīgas uzvedības. To ir arī grūti atgūt, jo PowerShell skriptus var izmantot, lai pieskartos jebkuram sistēmas vai tīkla aspektam. Praktiski katrā Windows sistēmā, kas tagad ir sākotnēji ielādēta ar PowerShell, uz skriptiem balstīti uzbrukumi kļūst daudz izplatītāki.

Noziedznieki sāka izmantot PowerShell un skriptu ielādi atmiņā, taču aizstāvjiem bija vajadzīgs zināms laiks, lai to panāktu. "Neviens neuztraucās par PowerShell tikai dažus gadus atpakaļ," sacīja Mitals. “Mūsu skripti vispār netiek atklāti. Antivīrusu pārdevēji to ir pieņēmuši tikai pēdējos trīs gados. ”

Lai gan diskā saglabātos skriptus ir viegli noteikt, atmiņā saglabātos skriptus nevar izpildīt. AMSI mēģina noķert skriptus resursdatora līmenī, kas nozīmē, ka ievades metodei - neatkarīgi no tā, vai tā ir saglabāta diskā, glabāta atmiņā vai palaista interaktīvi - nav nozīmes, padarot to par “spēļu mainītāju”, kā teica Mitals.

Tomēr AMSI nevar stāvēt atsevišķi, jo lietderība ir atkarīga no citām drošības metodēm. Skriptu uzbrukumus ir ļoti grūti izpildīt, neveidojot žurnālus, tāpēc Windows administratoriem ir svarīgi regulāri uzraudzīt savus PowerShell žurnālus.

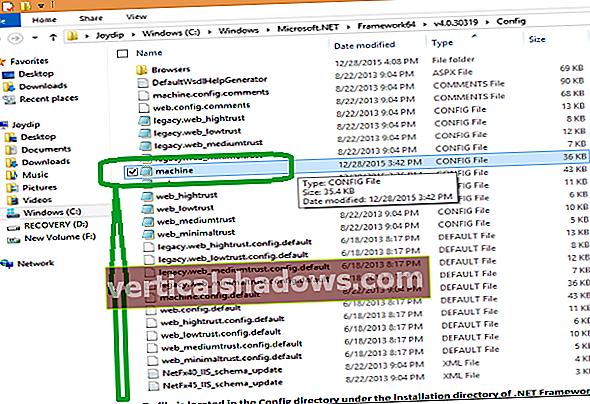

AMSI nav ideāls - tas ir mazāk noderīgi, lai noteiktu neskaidru skriptu vai skriptu ielādi no neparastām vietām, piemēram, WMI nosaukumvietas, reģistra atslēgām un notikumu žurnāliem. PowerShell skripti, kas izpildīti, neizmantojot powershell.exe (tādi rīki kā tīkla politikas serveris), var arī palaist AMSI. Ir veidi, kā apiet AMSI, piemēram, skriptu paraksta maiņa, PowerShell 2. versijas izmantošana vai AMSI atspējošana. Neatkarīgi no tā, Mittal joprojām uzskata AMSI par "Windows administrēšanas nākotni".

Aizsargājiet šo Active Directory

Active Directory ir Windows administrēšanas stūrakmens, un tas kļūst vēl kritiskāks komponents, organizācijām turpinot pārvietot savas slodzes uz mākoni. AD vairs netiek izmantots lokālu iekšējo korporatīvo tīklu autentifikācijai un pārvaldībai, AD tagad var palīdzēt identificēt un autentificēt Microsoft Azure.

Windows administratoriem, drošības profesionāļiem un uzbrucējiem ir dažādas Active Directory perspektīvas, Black Hat dalībniekiem sacīja Microsoft sertificētais Active Directory meistars un drošības uzņēmuma Trimarc dibinātājs Šons Metkalfs. Administratoram galvenā uzmanība tiek pievērsta darbības laikam un nodrošināšanai, lai AD atbildētu uz jautājumiem saprātīgā laika posmā. Drošības profesionāļi uzrauga domēna administratora grupas dalību un seko līdzi programmatūras atjauninājumiem. Uzbrucējs aplūko uzņēmuma drošības pozu, lai atrastu vājumu. Nevienai no grupām nav pilnīga attēla, sacīja Metkalfs.

Visiem autentificētajiem lietotājiem ir lasīšanas piekļuve lielākajai daļai, ja ne visiem, Active Directory objektiem un atribūtiem, sarunas laikā sacīja Metkalfs. Standarta lietotāja konts var apdraudēt visu Active Directory domēnu nepareizi piešķirtu modificēšanas tiesību dēļ ar domēnu saistītu grupu politikas objektiem un organizatoriskajai vienībai. Izmantojot pielāgotas OU atļaujas, persona var modificēt lietotājus un grupas bez paaugstinātām tiesībām, vai arī viņi var iet caur SID vēsturi, AD lietotāja konta objekta atribūtu, lai iegūtu paaugstinātas tiesības, sacīja Metcalfs.

Ja Active Directory nav aizsargāts, AD kompromiss kļūst vēl ticamāks.

Metcalf izklāstīja stratēģijas, lai palīdzētu uzņēmumiem izvairīties no biežāk pieļautajām kļūdām, un tā mērķis ir aizsargāt administratora akreditācijas datus un izolēt kritiskos resursus. Sekojiet līdzi programmatūras atjauninājumiem, īpaši labojumiem, kas novērš privilēģiju eskalācijas ievainojamības, un segmentējiet tīklu, lai uzbrucējiem būtu grūtāk pārvietoties pa sāniem.

Drošības profesionāļiem būtu jāidentificē, kam ir administratora tiesības uz AD un virtuālajām vidēm, kurās tiek mitināti virtuālo domēnu kontrolleri, kā arī kas var pieteikties domēna kontrolleros. Viņiem vajadzētu skenēt aktīvos direktoriju domēnus, AdminSDHolder objektu un grupas politikas objektus (GPO) par neatbilstošām pielāgotajām atļaujām, kā arī jānodrošina, lai domēnu administratori (AD administratori) nekad nepierakstītos neuzticamās sistēmās, piemēram, darbstacijās, ar viņu sensitīvajiem akreditācijas datiem. Būtu jāierobežo arī pakalpojuma konta tiesības.

Pareizi iegūstiet AD drošību, un daudzi bieži sastopamie uzbrukumi tiek mazināti vai kļūst mazāk efektīvi, sacīja Metkalfs.

Virtualizācija, lai ierobežotu uzbrukumus

Microsoft ieviesa virtualizācijā balstītu drošību (VBS), kas ir hipervizorā iesaiņotu drošības funkciju kopums, sistēmā Windows 10. VBS uzbrukuma virsma atšķiras no citām virtualizācijas ieviešanas virsmām, sacīja Bromium galvenais drošības arhitekts Rafals Vojtčuks.

"Neskatoties uz ierobežoto darbības jomu, VBS ir noderīgs - tas novērš dažus uzbrukumus, kas bez tā ir vienkārši," sacīja Vojtčuks.

Hyper-V kontrolē saknes nodalījumu, un tā var ieviest papildu ierobežojumus un nodrošināt drošus pakalpojumus. Kad VBS ir iespējots, Hyper-V izveido specializētu virtuālo mašīnu ar augstu uzticamības līmeni, lai izpildītu drošības komandas. Atšķirībā no citiem VM, šī specializētā mašīna ir aizsargāta no saknes nodalījuma. Windows 10 var nodrošināt lietotāja režīma bināro failu un skriptu koda integritāti, un VBS apstrādā kodola režīma kodu. VBS ir paredzēts tā, lai koda kontekstā nepieļautu neviena neparakstīta koda izpildi, pat ja kodols ir apdraudēts. Būtībā uzticamais kods, kas darbojas īpašajā VM piešķīrumā, izpilda tiesības saknes nodalījuma paplašinātajās lapu tabulās (EPT) uz lapām, kurās glabājas parakstīts kods. Tā kā lapa nevar būt vienlaikus gan rakstāma, gan izpildāma, ļaunprogrammatūra šādā veidā nevar pāriet kodola režīmā.

Tā kā visa koncepcija ir atkarīga no spējas turpināt darbību, pat ja saknes nodalījums ir apdraudēts, Wojtczuk pārbaudīja VPS no uzbrucēja viedokļa, kurš jau ir ielauzies saknes nodalījumā, piemēram, ja uzbrucējs apiet Secure Boot, lai ielādētos Trojanizēts hipervizors.

"VBS drošības poza izskatās labi, un tas uzlabo sistēmas drošību - protams, tas prasa papildu īpaši neaktīvus centienus, lai atrastu piemērotu ievainojamību, kas ļautu apiet," Wojtczuk rakstīja pievienotajā baltajā grāmatā.

Esošā dokumentācija liecina, ka ir nepieciešama droša sāknēšana, un VTd un Trusted Platform Module (TPM) ir izvēles iespējas, lai iespējotu VBS, taču tas tā nav. Administratoriem jābūt gan VTd, gan TPM, lai aizsargātu hipervizoru pret apdraudētu saknes nodalījumu. VBS nepietiek tikai ar Credential Guard iespējošanu. Nepieciešama papildu konfigurācija, lai nodrošinātu, ka akreditācijas dati neparādās saknes nodalījumā skaidrā.

Microsoft ir pielicis daudz pūļu, lai VBS būtu pēc iespējas drošāks, taču neparastā uzbrukuma virsma joprojām rada bažas, sacīja Vojtčuks.

Drošības josla ir augstāka

Lauzēji, kuru vidū ir noziedznieki, pētnieki un hakeri, kuri vēlas uzzināt, ko viņi var darīt, iesaistās sarežģītā dejā ar Microsoft. Tiklīdz pārkāpēji izdomā veidu, kā apiet Windows aizsardzību, Microsoft aizver drošības caurumu. Ieviešot novatorisku drošības tehnoloģiju, lai padarītu uzbrukumus grūtākus, Microsoft piespiež pārkāpējus rakt dziļāk, lai tos apietu. Pateicoties šīm jaunajām funkcijām, Windows 10 ir visu laiku drošākais Windows.

Noziedzīgais elements ir aizņemts darbā, un ļaunprātīgas programmatūras nelaime drīz neliecina par palēnināšanos, taču ir vērts atzīmēt, ka mūsdienās lielākā daļa uzbrukumu ir nenosūtītas programmatūras, sociālās inženierijas vai nepareizas konfigurācijas rezultāts. Neviena programmatūra nevar būt pilnīgi bez kļūdām, taču, ja iebūvētā aizsardzība apgrūtina esošo trūkumu izmantošanu, tā ir aizsargu uzvara. Microsoft pēdējos gados ir daudz darījis, lai bloķētu uzbrukumus operētājsistēmai, un Windows 10 ir tiešais ieguvējs no šīm izmaiņām.

Ņemot vērā to, ka Microsoft uzlaboja savas izolācijas tehnoloģijas Windows 10 gadadienas atjauninājumā, ceļš uz veiksmīgu mūsdienu Windows sistēmas izmantošanu izskatās vēl grūtāks.